La parola “hacker” ci rimanda alle atmosfere di certi film d’azione, in cui un esperto passa ore e ore a decifrare codici davanti ad un computer per risolvere qualche enigma. L’hacker infatti, nel gergo informatico, è un tecnico fornito di capacità di analisi molto raffinate, in grado di penetrare in un’applicazione o in un sistema informatico (ad es. il sistema operativo del tuo PC o quello del tuo smartphone) per sfruttarne al massimo le potenzialità, in maniera più o meno ortodossa dal punto di vista tecnico, e più o meno lecita dal punto di vista giuridico, dal momento che i software sono beni protetti dalla legge. La realtà è certamente meno affascinante della fantasia, ma in questo caso è anche più pericolosa: dopo aver analizzato le caratteristiche di un sistema, gli hacker possono riuscire a fargli fare le cose più impensabili sfruttandone i difetti, acquisendo così una conoscenza che potrebbe servire anche per scopi illeciti.

Se ci rifletti, il tuo smartphone contiene la tua vita: numeri di telefono, immagini, conversazioni sui social, credenziali di accesso agli account, ed in alcuni casi anche ad applicazioni con cui gestisci il denaro (e-banking, prepagate, PayPal, etc.). Forse pensi che ci siano poche persone interessate ai tuoi dati, e può darsi tu abbia ragione; ma immagina di poter accedere, in brevissimo tempo, ai dati di milioni e milioni di persone, scoprendo cosa fanno nella vita, che video guardano o che tipo di malattie hanno. Pensa al valore enorme che queste informazioni potrebbero avere per tanti fini. Ecco perché potrebbe essere utile scoprire se iPhone è hackerato. Infatti, a differenza di quanto si possa credere, anche gli smartphone Apple sono vulnerabili a questi attacchi. Vediamo allora come si fa a rivelare un’eventuale intrusione su iOS da parte di terze persone.

Indice

- Cosa significa avere un iPhone hackerato

- Principali tecniche di hacking iOS

- Come capire se iPhone è hackerato

- Come non essere hackerati su iPhone

Cosa significa avere un iPhone hackerato

Un iPhone hackerato è, in estrema sintesi, uno smartphone che non risponde solo ai tuoi comandi, ma anche a quelli impartiti indirettamente da altre persone, di solito mediante l’uso di software malevolo che sfrutta le falle di sicurezza del sistema operativo o di singole applicazioni.

iPhone è essenzialmente un apparecchio che unisce un servizio di telefonia mobile con le strutture di gestione dei dati di un personal computer (c. d. smartphone o telefono intelligente). Questo significa che i malintenzionati possono intervenire su entrambi i fronti, autonomamente o in sinergia. Tipicamente, nel caso di un attacco mirato all’aspetto telefonico, l’intento dell’hacker può esser quello di far compiere al tuo dispositivo delle operazioni atte a sottoscrivere abbonamenti indesiderati a servizi telefonici a pagamento, o anche a chiamare ripetutamente numeri a pagamento.

Quando invece la mira è il controllo del dispositivo, il fine potrebbe anche non essere correlato all’esclusivo furto dei dati. Ad esempio, gli hacker potrebbero impossessarsi della capacità di calcolo del cellulare per fare il mining di Bitcoin o di altre criptovalute, così da ottenere profitto su un hardware che non è di loro proprietà.

Principali tecniche di hacking iOS

Il modo più semplice in assoluto per prendere il controllo di un dispositivo iOS, consiste nello sfruttare l’ingenuità degli utenti, abituati ad avere a che fare con un sistema operativo molto stabile ed intuitivo. Infatti, basta che i malintenzionati escogitino un metodo per suggerire un certo comportamento (come cliccare su un pulsante o seguire un link) per avere una certa percentuale di successo nell’attacco.

L’uso di “esche” per far cadere in trappola l’utente è detto phishing, e negli anni ha raggiunto livelli molto sofisticati, passando dal tipico link-truffa in una mail al finto popup. A questa tecnica, solitamente, vi è unita l’ingegneria sociale (social engineering). Grazie ad essa, è ancor più facile “fare breccia” nella curiosità dell’utente e, conseguentemente, nei dispositivi in suo possesso.

Simili al phishing sono poi gli attacchi mirati ad alcuni servizi Apple, ormai intimamente connessi ad iPhone. Ne è un esempio iCloud che, pur essendo un servizio di cloud storage, è maggiormente integrato nei dispositivi iOS e nei computer Apple con macOS.

Solitamente, in questi casi, l’hacker non è interessato veramente ai tuoi dati (anzi, attacchi del genere sono spesso compiuti su vasta scala, con centinaia di migliaia di vittime), ma al bisogno che avrai di loro una volta hackerato. Questa necessità, infatti, potrebbe essere tanto forte da spingerti eventualmente a pagare pur di riavere indietro i tuoi dati qualora tu, disgraziatamente, dovessi consegnare la password ad una falsa richiesta da parte di Apple.

Un altro tipo di attacco, dal nome suggestivo, è il cosiddetto man in the middle (MITM): immagina di star parlando con qualcuno al telefono di casa, mentre una terza persona solleva la cornetta di un altro telefono per origliare la conversazione, e semmai emettere suoni molesti. L’uomo di mezzo (MITM) è per l’appunto un hacker che, entrando nella stessa rete Wi-Fi dell’utente (o comunque sulla rete locale), si impone tra i suoi dispositivi ed il router al fine di tracciare e registrare tutti i dati inviati o ricevuti.

Solitamente, l’attacco MITM è legato allo sfruttamento di vulnerabilità integrate nel computer, magari tramite backdoor. Tuttavia, per concretizzarlo, spesso viene usata una tecnica denominata ARP poisoning. È una delle metodiche più proficue che si possano sfruttare nel panorama della sicurezza informatica. Puoi approfondire la faccenda leggendo la wikipage della parola MITM (in lingua italiana).

Come capire se iPhone è hackerato

Come abbiamo visto, quindi, è possibile hackerare un iPhone a molti livelli diversi. Bisogna ora capire in che modo sia possibile sincerarsi di un eventuale attacco, così da poter intervenire tempestivamente.

A tal proposito, di seguito ho inserito alcuni consigli, che puoi adoperare da subito per scoprire se iPhone è hackerato. Ma non andare nel panico: ogni iPhone, infatti, può variare la qualità delle proprie prestazioni a seconda dell’uso – più o meno intensivo – che ne fai. Quindi, eventuali comportamenti eterodossi vanno valutati escludendo prima altre cause (come ad esempio un sistema operativo da resettare o una batteria fuori uso), senza convincersi subito di aver subito un attacco hacker.

Uso batteria

Un segnale importante che riguarda le operazioni compiute dal tuo iPhone, potrebbe essere il consumo di batteria: come abbiamo già detto, infatti, un possibile uso del tuo cellulare da parte di un hacker può consistere nell’usarlo come “base” per compiere altre operazioni.

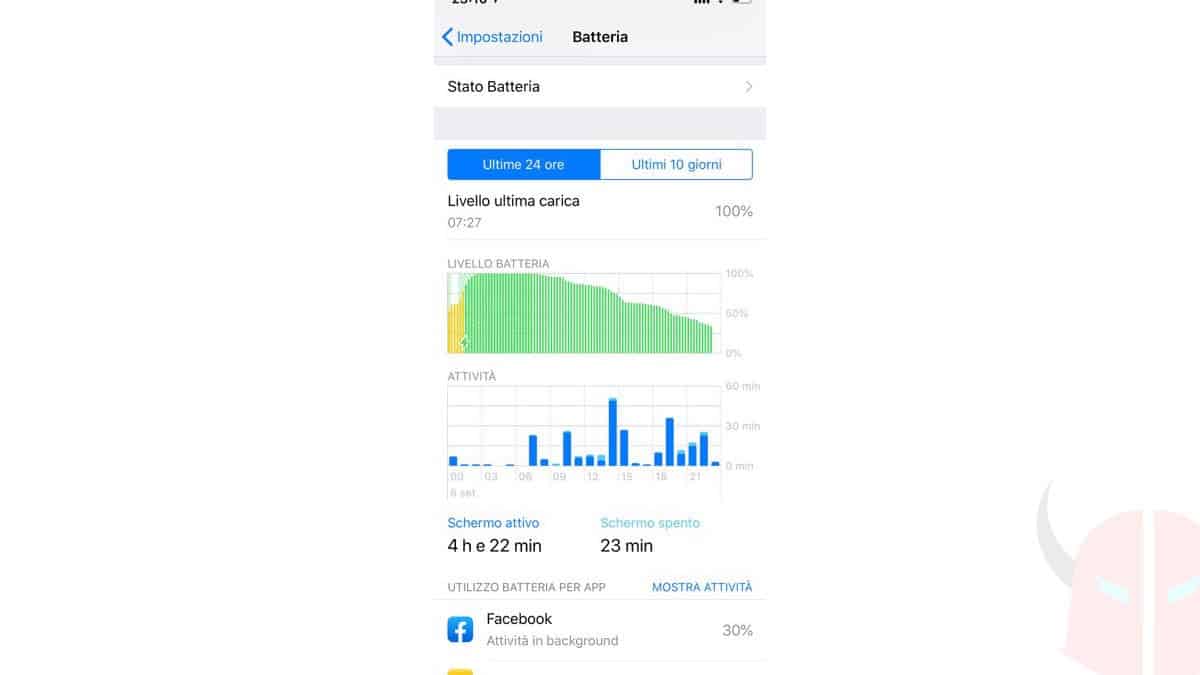

Nelle ultime versioni di iOS, è facilissimo sincerarsi dello stato della batteria e del suo utilizzo. Basta recarsi nelle Impostazioni e cercare la voce Batteria. Ti comparirà una schermata come quella che vedi nell’immagine di esempio.

Da quella scheda, puoi controllare se il tuo iPhone lavora molto anche quando non lo usi (chiaro indice di comportamenti anomali), nonché verificare se vi siano applicazioni che lavorano in background a tua insaputa.

Per un maggiore controllo, ti suggerisco di leggere anche i consigli che ti ho dato nella guida sull’aumento durata batteria di iPhone. Potrai così dedurre se il problema della batteria deriva da un’impostazione sbagliata o meno.

Prestazioni

Un altro indice importante della salute complessiva del tuo iPhone, è l’uso della RAM e del processore per ragioni del tutto analoghe all’abuso della batteria. Apple non ha ritenuto di dover fornire un controllo diretto su queste voci all’interno di iOS. E benché esistano numerose applicazioni gratuite capaci di venirci in aiuto, forse, in questo caso, l’intuito potrebbe risultare molto più utile di una quantità di tabelle e di dati di difficile interpretazione per l’utente medio.

Domandati quindi: il tuo iPhone è improvvisamente più lento e/o surriscaldato senza motivo? Se sì, e magari questa situazione si è verificata in concomitanza con circostanze particolari (una nuova applicazione installata, un link un po’ strambo cliccato per sbaglio, etc.), potrebbe voler dire che il calo delle prestazioni sia dovuto ad un software malevolo.

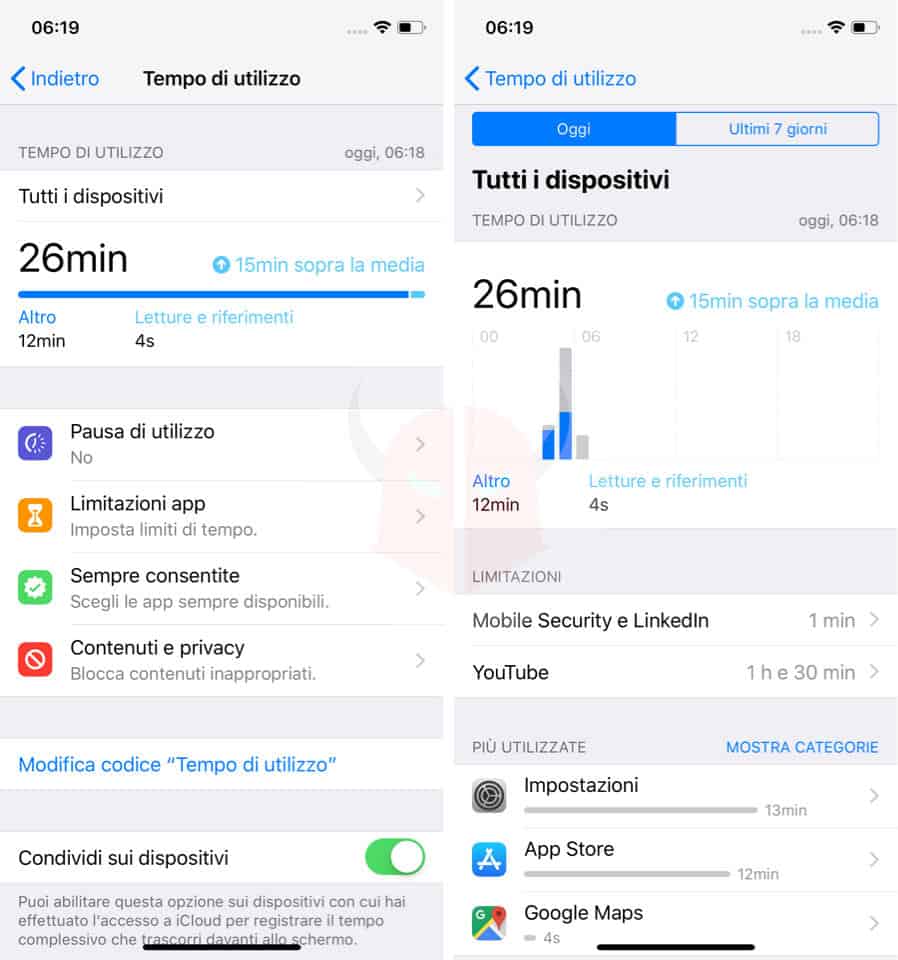

Controlla comunque anche la sezione Tempo di utilizzo che trovi nelle Impostazioni. Tocca la voce Tutti i dispositivi per visualizzare le app più utilizzate Oggi o negli Ultimi 7 giorni. Se ci fossero nomi strani, provvedi subito a rimuovere quelle applicazioni dal tuo iPhone.

Registro chiamate

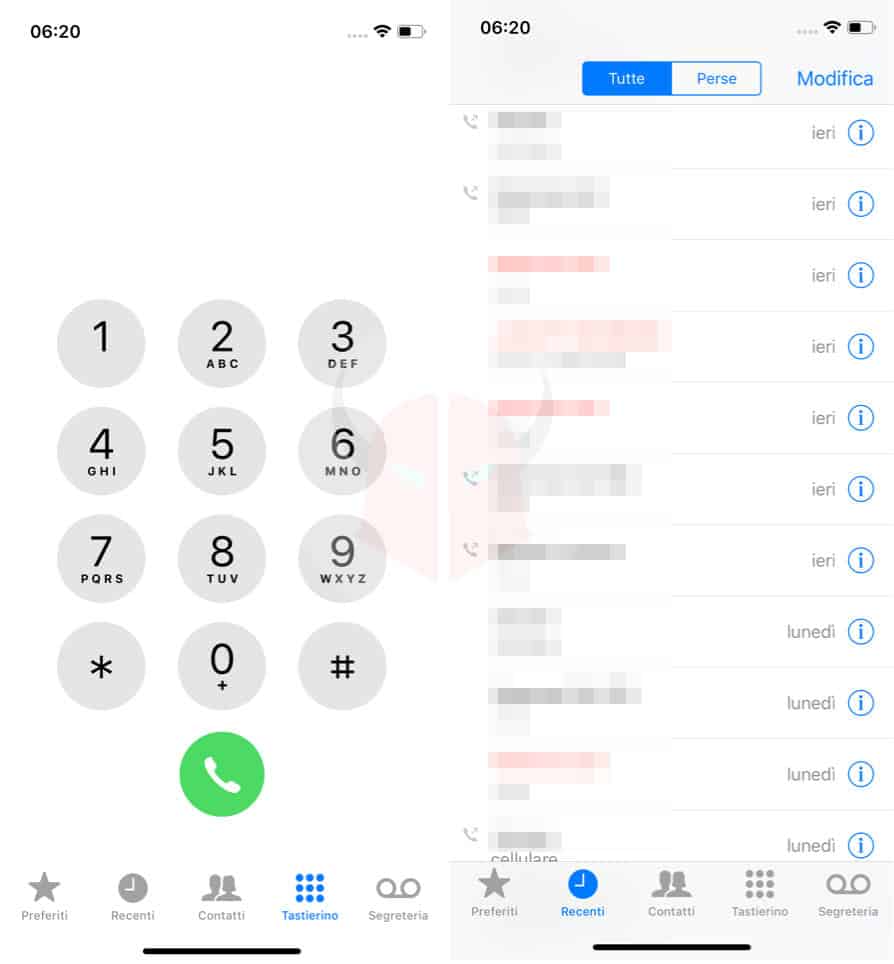

Abbiamo già detto che un tipo di hack piuttosto risalente, riguarda la violazione della funzione telefonica dei dispositivi. Una via di mezzo tra le vecchie e le nuove truffe, è l’installazione di software (o l’intervento di altri metodi di controllo) che spingano l’iPhone a comporre numeri a pagamento, al fine di far conseguire all’hacker un guadagno indiretto; in casi più gravi, l’iPhone bersaglio può anche diventare la base per commettere altri reati, mirando ad attaccare altri utenti per reindirizzare le chiamate verso gli stessi numeri a pagamento (solitamente esteri).

Questo genere di attacco, può essere smascherato facilmente monitorando il registro chiamate. Esso si trova nella stessa applicazione che usi per telefonare, quindi nell’app Telefono. Da lì, puoi verificare se vi sono chiamate in uscita che non hai effettuato.

Poiché questo tipo di attacco è molto subdolo, e potrebbe essere scoperto solo a SIM prosciugata, probabilmente, il metodo migliore per non cadervi in trappola, è quello di non autorizzare mai un’applicazione ad accedere alle chiamate. Questo, soprattutto se – tanto per dirne una – l’app in questione è un ricettario di cucina virtuale, un cronometro o un altro applicativo che non offre un motivo ragionevole per compiere tale richiesta.

Avvertenze e popup

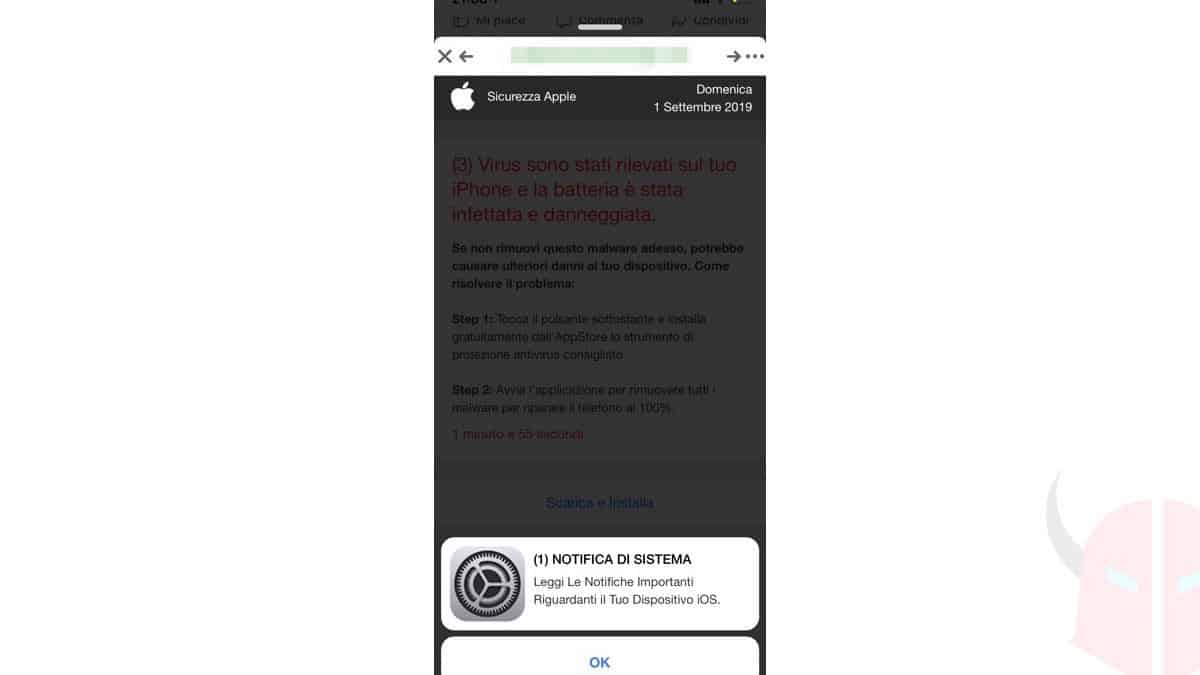

Ormai su iOS quasi tutte le applicazioni fanno richiesta, in automatico, di poterti inviare delle notifiche. Stai però attento a quali notifiche ricevi: se tra queste ve ne sono alcune di strane e improvvise, soprattutto se compaiono mentre visiti pagine web, potrebbe trattarsi di software malevolo nelle forme del phishing.

Come puoi notare nell’immagine di esempio, messaggi di questo tipo sono certamente da evitare. Se li visualizzassi molto spesso, però, potrebbe voler dire che sul tuo iPhone sono stati installati degli adware.

Uso rete cellulare

Abbiamo parlato già degli attacchi rivolti all’iPhone nella sua veste di telefono cellulare, e purtroppo, è piuttosto comune ritrovarsi a fine mese con credito negativo a fronte di un consumo dati inatteso e non richiesto.

Spesse volte si tratta di attacchi che sfruttano vulnerabilità interne di iOS (solitamente in seguito a phishing) per sottoscrivere abbonamenti. Tuttavia, è anche possibile che un’applicazione apparentemente innocua si stia servendo del tuo dispositivo al fine di trasmettere dati.

Per questo motivo, è sempre bene controllare il traffico della rete cellulare. Puoi farlo toccando l’opzione Cellulare che si trova nelle Impostazioni. In quella sezione, appunto, puoi controllare quali applicazioni ne fanno uso, e in che ammontare.

Servizi in abbonamento

Come altra soluzione correlata ai dati cellulare ed al piano telefonico, per scoprire se iPhone è hackerato, ti suggerisco di chiedere all’operatore maggiori informazioni circa i servizi in abbonamento. Si tratta di quei servizi che si attivano (spesso automaticamente) per ricevere le previsioni meteo come SMS o robe simili.

Di solito, gli operatori non bloccano questi servizi per impostazione predefinita. Però consentono di attivare il blocco preventivo. Ti suggerisco dunque di chiedere all’operatore se ci sono servizi in abbonamento attivi sul tuo piano telefonico ed eventualmente di interromperli (a meno che non ti interessino). Per approfondire su questo argomento e soprattutto per conoscere i numeri da chiamare, ti invito a leggere la guida alla disattivazione dei servizi in abbonamento.

Controllo app spia

Spesso, si fa riferimento al termine app spia per descrivere degli applicativi che monitorano il cellulare a distanza. Sebbene iOS sia un sistema operativo “più chiuso” rispetto ad Android, devi sapere che esistono delle app che, se installate, consentono all’utilizzatore di controllare iPhone da remoto. Ne rappresentano un esempio le app per spiare WhatsApp.

Per non parlare poi di eventuali vulnerabilità correlate ad iOS. Non è nuovo ormai sentir parlare di queste lacune lato software che, se individuate da un hacker, potrebbero essere sfruttate per impiantare malware all’interno di un iPhone al fine di spionaggio. In questo modo, ad esempio, i malintenzionati potrebbero accedere ai messaggi (visualizzandoli sullo schermo), alla posizione GPS ed a molte altre informazioni sul tuo conto. Un esempio del genere, è quello correlato alla scoperta fatta dal team di Google Project Zero nel 2019.

C’è da dire inoltre che alcuni servizi esterni pubblicizzati da alcune applicazioni, ad es. quelli che necessitano la connessione con un server esterno, possono trasmettere a terzi i dati che tu scegli liberamente di condividere (ad es. un’applicazione che modifica foto potrebbe elaborarla su un computer a svariate migliaia di km di distanza). In questo caso, però, non ci sarebbe modo di prevenire il rischio.

L’unica cosa che puoi fare per rivelare un’app spia installata su iPhone, è quella di andare nelle Impostazioni e scorrere in fondo per vedere la lista app e controllare se ci sono stranezze. Puoi anche controllare se nell’App Store, toccando l’icona del Profilo e scegliendo Acquisti, vi sono app dal nome sconosciuto.

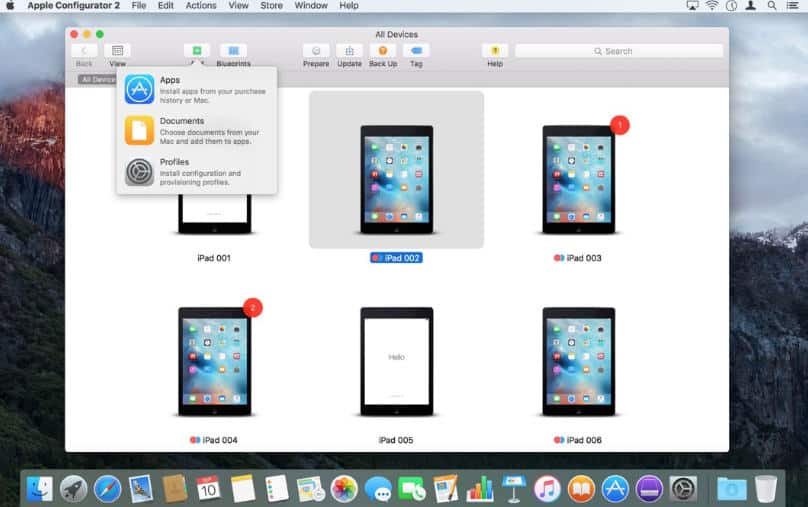

Come altra scelta, se possiedi un Mac, potresti scaricare dal Mac App Store l’applicazione Apple Configurator 2. Dopo aver collegato iPhone tramite USB, segui il percorso Azioni > Esporta e scegli l’opzione Informazioni. A quel punto, esporta la lista delle app in formato CSV per leggerla con Numbers o anche con LibreOffice Calc.

Controllo accessi iCloud

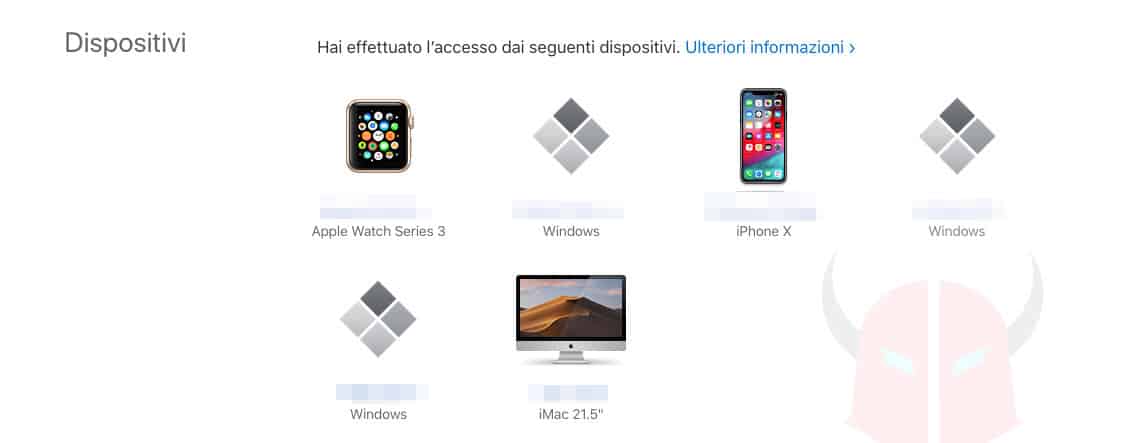

Per vedere se il tuo iPhone è hackerato, e più in generale tutti i dispositivi correlati al tuo account Apple (es. iPad, Apple Watch, iPod Touch e Mac), potresti anche visualizzare gli accessi al tuo account iCloud.

Precisamente, dovresti collegarti a questo indirizzo del sito di Apple ed accedere con le credenziali iCloud. Una volta fatto ciò, spostati nella sezione Dispositivi e controlla se nella lista ci sono esclusivamente i dispositivi che possiedi tu o un tuo familiare. Se ne vedessi altri, che a te sono sconosciuti, rimuovili prontamente e cambia la password dell’ID Apple.

Come ti dicevo nella guida generica per capire se ti hanno hackerato, se qualcuno avesse accesso al tuo account iCloud, potrebbe visualizzare e gestire foto, video, file e qualsiasi altro documento archiviato nel cloud di Apple. Riuscirebbe persino a scaricare questi dati sul suo dispositivo a tua insaputa.

VPN false

Molti dei servizi VPN promettono di proteggere i dati instaurando un tunnel criptato end-to-end con i siti web visitati e le app utilizzate. Ma la domanda da porsi è: la VPN in questione, è così sicura da poter affidare ad essa tutta la mia navigazione? Spesso, infatti, i provider VPN danno molte informazioni a riguardo del tipo di crittografia applicata, ma poche a riguardo del trattamento dei dati dell’utente.

Ti suggerisco pertanto di utilizzare una tua connessione VPN per scambiare file point-to-point. Per navigare in anonimo invece, potresti utilizzare le VPN più blasonate, oppure la rete Tor. Diffida comunque dalle VPN di dubbia provenienza e con poche recensioni.

Certificati e profili installati

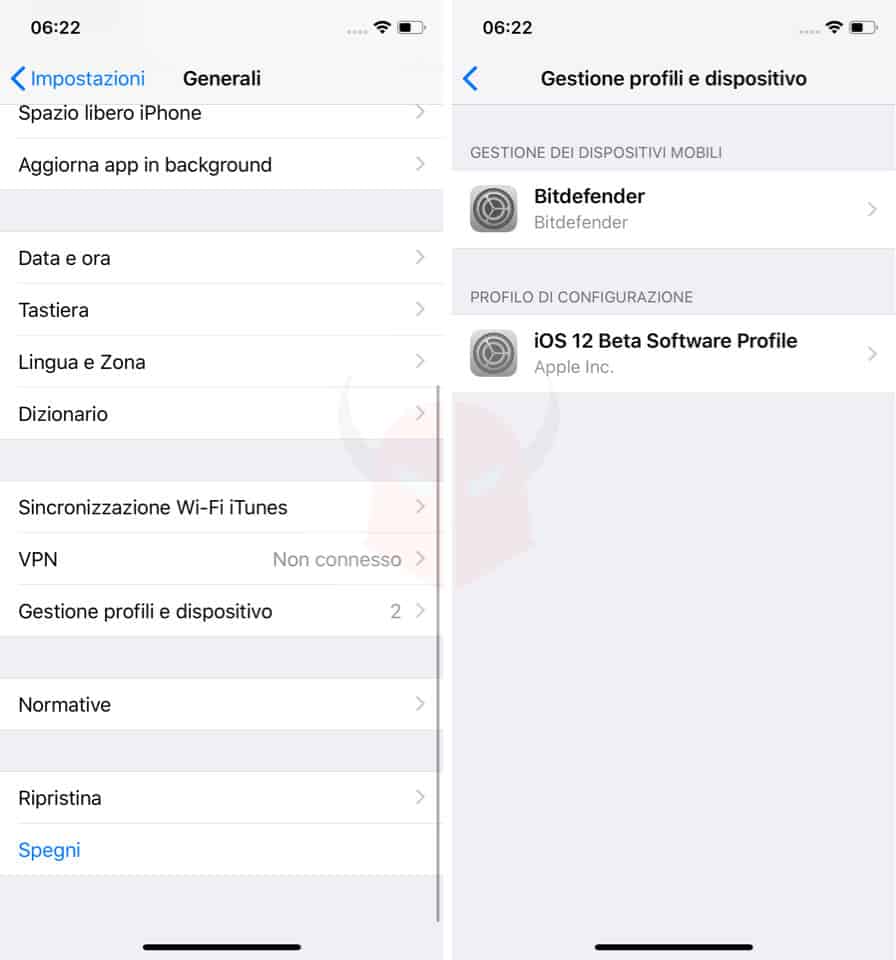

Ci sono per ultimo da controllare i certificati e i profili che sono stati installati nel telefono. Spesso, soprattutto quando si effettuano procedure come il jailbreak, l’iscrizione al programma beta di iOS o connessioni VPN, viene richiesto di configurare un profilo nel dispositivo. La stessa operazione viene richiesta, alle volte, per hackerare un iPhone e riuscire a gestire iOS in background.

Per scoprire se iPhone è hackerato, dunque, potresti controllare quali sono i profili installati su iOS. È davvero semplice effettuare questa verifica: basta che ti sposti nelle Impostazioni, scegli la voce Generali e tocchi Gestione profili e dispositivo. Vedrai così tutti i profili di configurazione, compresi quelli che hanno l’autorizzazione a gestire il dispositivo.

Vai successivamente nella sezione Impostazioni > Generali > Info e tocca Attendibilità certificati. Ti verranno mostrate delle informazioni correlate ai certificati installati sul telefono ed alle app che li gestiscono. Come puoi notare nell’immagine di esempio, nel mio caso è Bitdefender l’app che gestisce queste connessioni criptate.

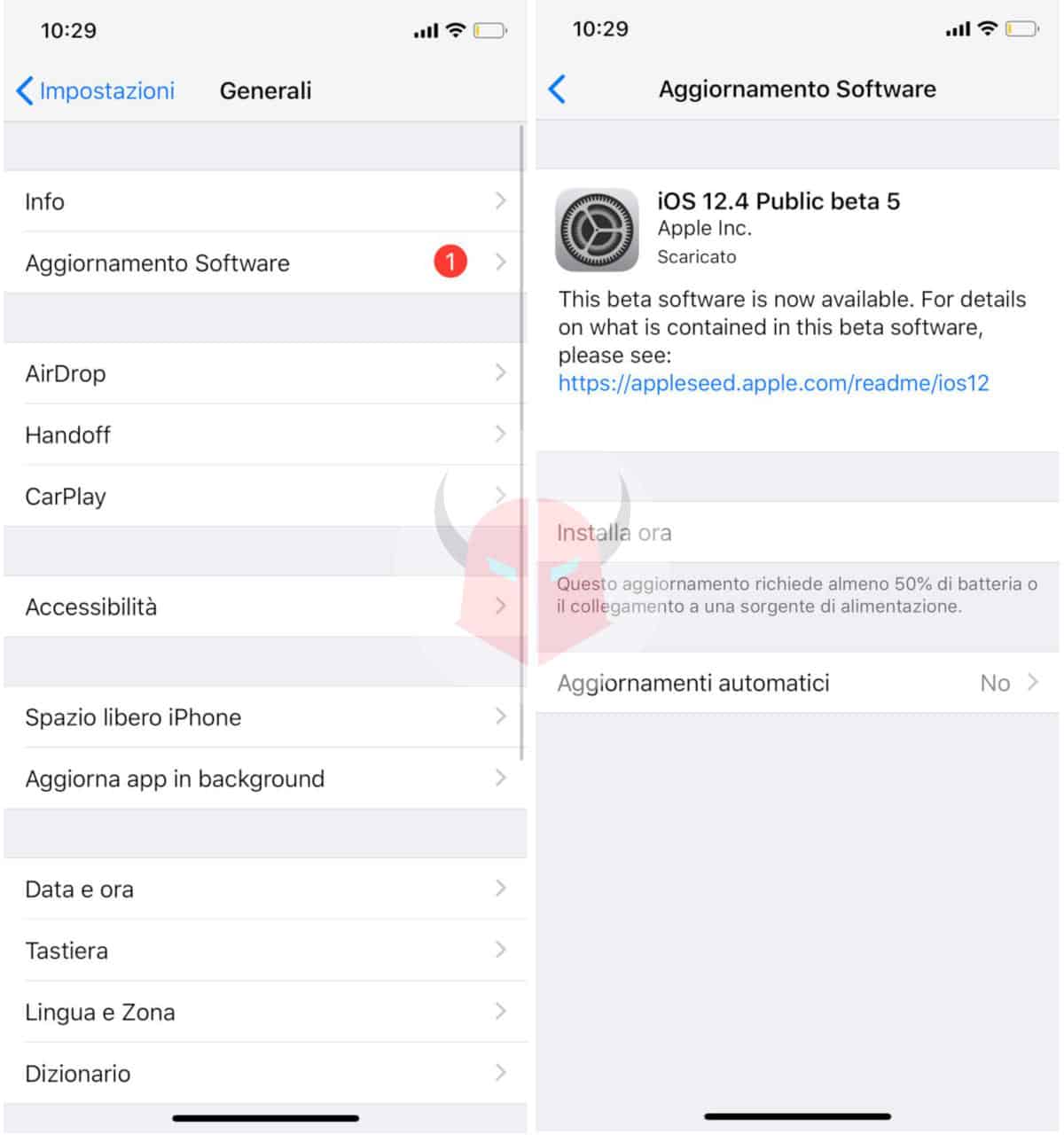

Come non essere hackerati su iPhone

Il miglior modo per rimanere immuni agli attacchi hacker su iPhone, resta quello di effettuare gli aggiornamenti periodici di iOS e di controllare con responsabilità le proprie azioni.

Non connetterti dunque a reti WiFi che non conosci, o comunque palesemente insicure. E non cliccare scriteriatamente sui link che trovi in rete o nelle mail. Considera sempre, inoltre, che le comunicazioni importanti da parte di una banca o di altre realtà di pregio non avvengono mai con una e-mail contente link da seguire per inserire credenziali, nemmeno se il logo o l’indirizzo ti sembrano credibili. Ma quella, è un’altra storia.